Introdução

O Wi-Fi é hoje uma tecnologia presente em todo o lado, e em todas as casas. Está em todo o lado, alimenta tudo, desde o seu telemóvel até ao seu frigorífico, e só damos por ela quando falha. Este é o paradoxo do Wi-Fi: tornou-se um utilitário tão essencial como a eletricidade ou a água, mas ao contrário da sua tomada elétrica, é uma porta de entrada de duas vias. É a maior superfície de ataque e a vulnerabilidade mais frequentemente ignorada na sua segurança pessoal.

A conveniência da conectividade total trouxe consigo riscos que a maioria das pessoas escolhe ignorar. Uma rede mal configurada não é apenas um convite para o seu vizinho usar o seu Netflix; é um convite para um criminoso se sentar entre si e o seu banco, ler os seus e-mails e roubar a sua identidade.

Este artigo é um guia completo para compreender essa ameaça. Vamos dissecar a teoria por trás da sua rede, explorar o que há de novo, mostrar como um atacante pensa, e, o mais importante, dar-lhe um manual de defesa claro para trancar a sua fortaleza digital.

Capítulo 1: O Alfabeto do Wi-Fi (Uma Breve Teoria)

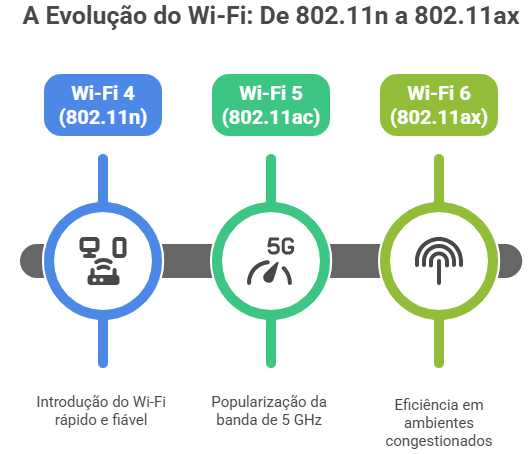

Tudo o que chamamos de “Wi-Fi” é, tecnicamente, um conjunto de padrões com o nome de código IEEE 802.11. Felizmente, a Wi-Fi Alliance (o grupo de marketing) percebeu que nomes como “802.11ac” não eram fáceis de vender e começou a usar uma numeração simples.

- Wi-Fi 4 (802.11n): O padrão que tornou o Wi-Fi verdadeiramente rápido e fiável, introduzindo velocidades que permitiam streaming de vídeo decente.

- Wi-Fi 5 (802.11ac): O cavalo de batalha da última década. Popularizou o uso da banda de 5 GHz.

- Wi-Fi 6 (802.11ax): O padrão atual. O seu grande salto não foi apenas a velocidade, mas a eficiência em ambientes congestionados (como um prédio cheio de apartamentos ou uma casa cheia de dispositivos IoT).

Para entender o Wi-Fi, só precisa de saber três conceitos:

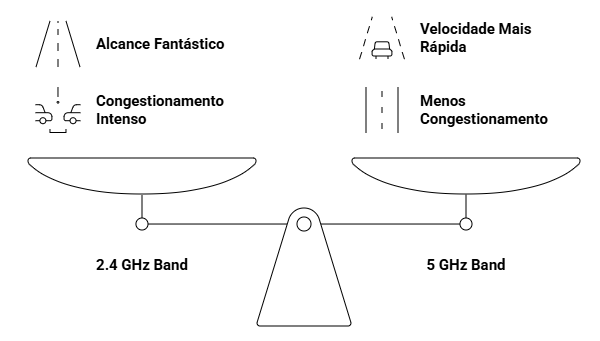

- Bandas de Frequência: São as “estradas” por onde os dados viajam.

- 2.4 GHz: A estrada antiga. Tem um alcance fantástico (atravessa paredes facilmente), mas é lenta e incrivelmente congestionada (micro-ondas, telefones sem fios, e todos os seus vizinhos usam-na).

- 5 GHz: A autoestrada moderna. Muito mais rápida, menos congestionada, mas com um alcance menor e mais dificuldade em atravessar paredes.

- 6 GHz: A nova “autoestrada privada” (introduzida com o Wi-Fi 6E). É ultra-rápida, quase sem interferências, mas com um alcance ainda mais curto.

Capítulo 2: O Novo Horizonte – Wi-Fi 7 (802.11be)

O Wi-Fi 7, que começou a chegar ao mercado em 2024, não é apenas uma melhoria incremental. É uma mudança fundamental focada em duas coisas: throughput (débito) massivo e latência ultra-baixa. É construído a pensar no streaming de 8K, na realidade virtual sem fios e nos jogos na nuvem.

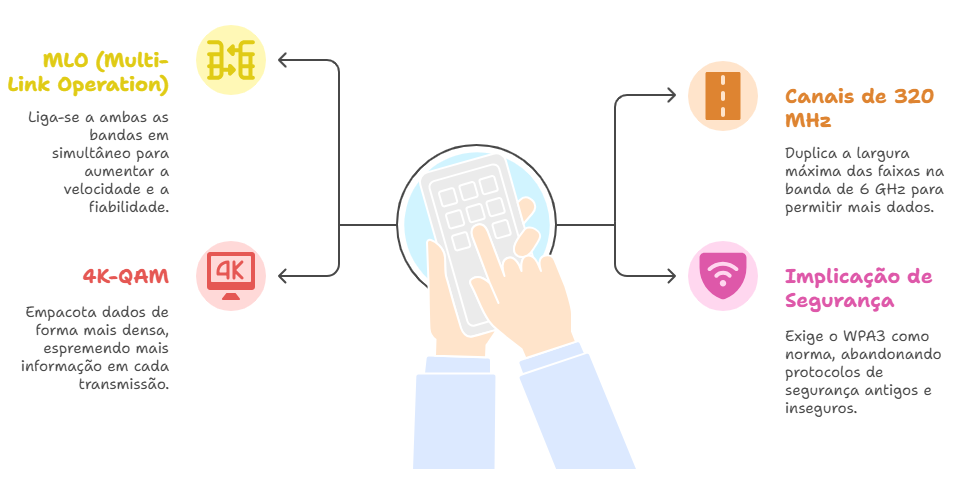

As suas 3 grandes novidades são:

- MLO (Multi-Link Operation): Esta é a “magia”. Atualmente, o seu telemóvel está ligado ao router ou na banda de 5 GHz ou na de 6 GHz. Com o MLO, um dispositivo pode ligar-se e usar ambas as bandas em simultâneo. É como fundir duas autoestradas num super-túnel, aumentando drasticamente a velocidade e a fiabilidade. Se uma banda tiver interferência, o tráfego continua a fluir pela outra sem qualquer interrupção.

- Canais de 320 MHz: Se as bandas são estradas, os canais são as faixas. O Wi-Fi 7 duplica a largura máxima das faixas na banda de 6 GHz, permitindo que muito mais dados passem de uma só vez.

- 4K-QAM: Uma forma mais densa de “empacotar” dados. Consegue espremer cerca de 20% mais informação em cada transmissão em comparação com o Wi-Fi 6.

Implicação de Segurança: A melhor notícia do Wi-Fi 7 é que ele exige o WPA3 como norma. O suporte para os protocolos de segurança antigos e inseguros é finalmente abandonado, forçando toda a indústria a adotar a segurança moderna por defeito.

Capítulo 3: A Tranca Digital (A Evolução da Segurança Wi-Fi)

A história da segurança Wi-Fi é um jogo do gato e do rato, em que os hackers estão sempre em movimento.

- WEP (Wired Equivalent Privacy): O avô embaraçoso. Lançado em 1999, o seu nome implicava que seria tão seguro como um cabo de rede. Foi um desastre. Devido a uma implementação criptográfica profundamente falhada (um “Vetor de Inicialização” de 24 bits que se repetia), um atacante passivo podia “aspirar” tráfego e descobrir a password em minutos. Se ainda usa WEP, pare tudo e mude-o agora.

- WPA (Wi-Fi Protected Access): A solução “tapa-buracos” (2003). Foi criado para corrigir as falhas do WEP e correr no mesmo hardware. Usava o TKIP (Temporal Key Integrity Protocol), que era melhor, mas ainda era construído sobre as fundações instáveis do WEP. Foi rapidamente quebrado.

- WPA2 (Wi-Fi Protected Access 2): O padrão de segurança Wi-Fi desde 2004. Introduziu o AES-CCMP, um protocolo de criptografia de nível militar que ainda hoje é considerado extremamente seguro. O WPA2 foi o nosso porto seguro durante mais de uma década. A sua única fraqueza real não está na criptografia em si, mas no processo de “handshake” (quando se liga à rede), que pode ser explorado para ataques de dicionário offline (como veremos no próximo capítulo).

- WPA3: O novo padrão obrigatório (2018). Resolve a falha do WPA2 e adiciona novas proteções.

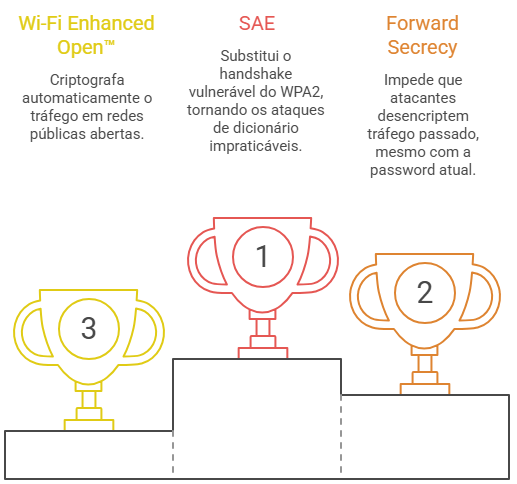

- SAE (Simultaneous Authentication of Equals): Substitui o handshake vulnerável do WPA2. Torna os ataques de dicionário offline (onde um atacante tenta adivinhar a sua password) exponencialmente mais difíceis e lentos, ao ponto de serem impraticáveis.

- Forward Secrecy: Uma funcionalidade fantástica. Mesmo que um atacante consiga, de alguma forma, descobrir a sua password hoje, ele não conseguirá usar essa password para desencriptar o tráfego que capturou ontem.

- Wi-Fi Enhanced Open™: Em redes públicas (cafés, aeroportos) que são “abertas” (sem password), o WPA3 introduz criptografia automática e não autenticada. Isto significa que, mesmo na rede “Starbucks_Gratis”, as outras pessoas na rede não podem “cheirar” o seu tráfego.

Capítulo 4: Exemplo Prático – Como “Partir” uma Rede Antiga

Aviso: Esta informação é puramente educativa. Tentar aceder a uma rede que não lhe pertence é um crime. Isto demonstra uma vulnerabilidade histórica para o sensibilizar.

Vamos “partir” uma rede WEP, a fechadura de 1920 do mundo digital.

O Conceito: O WEP falha porque reutiliza chaves (IVs) muito curtas. Um atacante só precisa de capturar um número suficiente desses IVs “fracos” para, através de análise estatística, descobrir a password-mãe.

A Ferramenta: A clássica suite Aircrack-ng, disponível na maioria das distribuições de Linux focadas em segurança (como o Kali Linux).

Os Passos (Simplificados):

- Modo Monitor: O atacante coloca a sua placa Wi-Fi num modo especial que “ouve” todo o tráfego à sua volta, não apenas o que lhe é dirigido. (Comando:

airmon-ng start wlan0). - Captura de Pacotes: O atacante aponta a sua placa para o router-alvo (identificado pelo seu BSSID/MAC Address) e começa a “aspirar” todos os pacotes de dados, guardando-os num ficheiro. (Comando:

airodump-ng). - Acelerar (O Ataque Ativo): Se a rede estiver silenciosa (poucas pessoas a usar), o atacante pode não apanhar IVs suficientes. Por isso, ele usa um ataque de ARP replay. Ele encontra um dispositivo legítimo ligado à rede, captura um pacote ARP e “re-injeta-o” na rede centenas de vezes por segundo. O router, obedientemente, responde a cada um, gerando milhares de novos pacotes com novos IVs.

- O “Crack”: Após alguns minutos, o atacante tem dezenas de milhares de IVs guardados. Ele simplesmente aponta a ferramenta de crack para o ficheiro. (Comando:

aircrack-ng packets.cap).

Em menos de 5 minutos, o Aircrack-ng analisa os padrões estatísticos e cospe a password da rede WEP em texto simples.

Moral da história: O WEP não oferece segurança. Oferece a ilusão de segurança, que é muito mais perigosa.

Capítulo 5: Os Perigos do “Wi-Fi Grátis” (Ataques em Redes Desconhecidas)

O cenário: Está num café, aeroporto ou hotel. Vê a rede “WiFi_Gratis_Aeroporto”. Liga-se. O que pode correr mal? Tudo.

Redes públicas são um campo minado. Assume-se que o dono do router é idóneo, mas um atacante pode facilmente tornar-se o “dono” da rede.

Ataque 1: O “Gémeo Maligno” (Evil Twin)

- Como funciona: O atacante usa um simples portátil ou um dispositivo do tamanho de um telemóvel para criar um novo hotspot Wi-Fi. Ele dá-lhe exatamente o mesmo nome (SSID) da rede legítima (ex: “Starbucks_Clientes”).

- O seu telemóvel ou portátil está programado para procurar redes conhecidas e ligar-se ao sinal mais forte. O atacante senta-se mais perto de si e garante que o seu “gémeo maligno” tem um sinal mais forte. O seu dispositivo liga-se a ele automaticamente, sem lhe perguntar.

- Resultado: Está agora ligado à “internet” através do portátil do atacante. Ele está, literalmente, no meio de si e de todo o resto do mundo. A isto chama-se um ataque “Man-in-the-Middle”.

Ataque 2: “Sniffing” de Pacotes e SSL Stripping

- O que é: Uma vez que o atacante é o seu router (num ataque Evil Twin) ou simplesmente está na mesma rede aberta que você, ele pode “cheirar” (ler) todo o seu tráfego que não esteja criptografado.

- “Mas eu só visito sites

https://(com cadeado)!” Aí entra o SSL Stripping. - Como funciona: Você digita

https://omeubanco.com. O atacante (o seu “router” MitM) interceta esse pedido.- Ele (o atacante) estabelece uma ligação

https://segura e legítima com o site do banco. - Ele (o atacante) serve-lhe a si uma versão

http://(insegura, sem cadeado) desse mesmo site.

- Ele (o atacante) estabelece uma ligação

- Resultado: O site parece exatamente igual. O cadeado desapareceu do seu browser, mas 99% das pessoas não repara. Você insere o seu login e password. O atacante vê-os em texto simples, passa-os para o site real do banco, e faz login por si. Game Over…

Ataque 3: DNS Spoofing / Pharming

- Como funciona: Quando escreve “https://www.google.com/search?q=google.com”, o seu computador pergunta a um servidor DNS: “Qual é o IP do https://www.google.com/search?q=google.com?”. O DNS responde, e o seu browser vai para esse IP.

- Numa rede maliciosa, o router do atacante é o seu servidor DNS.

- Você pede “https://www.google.com/search?q=omeubanco.com”. O atacante responde com o IP de um servidor dele, que está a alojar uma cópia perfeita do site do banco.

- Resultado: O seu browser mostra o URL correto e o site parece perfeito, mas está a inserir as suas credenciais diretamente numa armadilha (phishing).

Capítulo 6: Blindar a Fortaleza (Boas Práticas na sua Rede Doméstica)

A sua casa é o seu castelo. Protegê-la é mais fácil do que parece e resume-se a higiene digital básica.

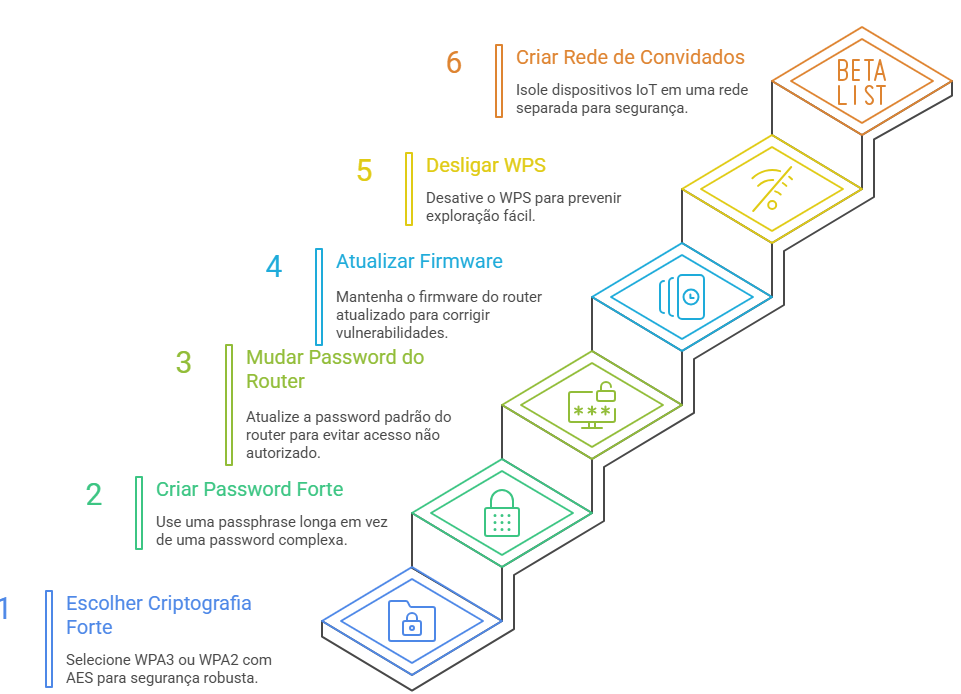

- Segurança no Ponto Certo (A Tranca):

- Entre na página de configuração do seu router (normalmente 192.168.1.1 ou 192.168.0.1).

- Na secção de segurança Wi-Fi, escolha WPA3-Personal.

- Se o seu router ou dispositivos não suportarem, a segunda melhor opção é WPA2-Personal (com AES).

- Nunca use WPA/TKIP, WEP, ou “Aberto”.

- Password do Wi-Fi (A Chave):

- Esqueça as passwords complexas como “8!kZ$qP”. São difíceis de memorizar e fáceis de quebrar por um computador.

- Use uma passphrase longa. Por exemplo: “TresTigresTristesComemPao!2024”. É muito mais longa, fácil de memorizar e exponencialmente mais difícil de quebrar por força bruta. O comprimento é mais importante que a complexidade.

- Password do Router (A Chave-Mestra):

- Este é o erro mais crítico que as pessoas cometem. A sua password do Wi-Fi pode ser forte, mas se a password para aceder à configuração do router ainda for a de fábrica (“admin” / “admin” ou “admin” / “password”), um atacante que entre na sua rede (ou até um script malicioso numa página web) pode assumir o controlo total do router.

- Mude-a imediatamente para algo único e forte.

- Manter o Firmware Atualizado:

- O software (firmware) do seu router tem bugs. Os atacantes descobrem-nos e exploram-nos. Os fabricantes lançam atualizações para os corrigir.

- Aquele aviso chato para “atualizar o firmware” na página do router? Faça-o. Muitos routers modernos fazem-no automaticamente. Verifique se essa opção está ligada.

- Desligar o WPS (Wi-Fi Protected Setup):

- O WPS é aquele botão no router que permite ligar dispositivos sem digitar a password. A versão que usa um PIN de 8 dígitos é trivialmente fácil de quebrar (demora horas, não dias) devido a uma falha de design.

- A conveniência não vale o risco. Desligue o WPS na configuração do router.

- Criar uma Rede de Convidados (Guest Network):

- Quase todos os routers modernos oferecem isto. Crie uma “Rede de Convidados” com uma password diferente para os seus amigos, família e, especialmente, para os seus dispositivos “inteligentes” (Smart TVs, lâmpadas, aspiradores).

- Estes dispositivos IoT são notoriamente inseguros. Ao colocá-los na rede de convidados, eles têm acesso à internet, mas ficam isolados da sua rede principal, impedindo-os de atacar o seu computador ou o seu disco de rede (NAS).

- (Mito) Esconder o SSID (Nome da Rede):

- Alguns “guias” antigos recomendam “esconder” o nome da sua rede (SSID).

- Isto é inútil. Um atacante encontra-a em 10 segundos. A única coisa que faz é tornar a sua vida mais difícil quando quer ligar um novo dispositivo. Não perca tempo com isto.

Capítulo 7: O Viajante Cauteloso (Boas Práticas em Redes Públicas)

Quando está fora de casa, a mentalidade muda de “confiança” para “desconfiança total”.

- A Regra de Ouro: Desconfiar Sempre.

- Assuma que está a ser observado. Assuma que a rede é hostil. Assuma que o “WiFi_Gratis” é perigoso.

- Usar uma VPN (Virtual Private Network). Sempre.

- Esta é a sua melhor e única defesa real.

- Uma VPN cria um túnel criptografado direto do seu dispositivo para um servidor de confiança (o seu fornecedor de VPN).

- Mesmo que esteja num Evil Twin e o atacante esteja a “cheirar” o seu tráfego, tudo o que ele vê é um fluxo de dados criptografados e indecifráveis. Ele não pode ver que sites visita, o que escreve, ou intercetar nada.

- Desligar a “Ligação Automática” ao Wi-Fi.

- No seu telemóvel e portátil, desative a opção de “ligar automaticamente a redes conhecidas” ou “ligar automaticamente a hotspots abertos”. Isto impede que o seu dispositivo salte para um Evil Twin sem a sua permissão.

- “Esquecer” a Rede.

- Assim que terminar de usar o Wi-Fi do hotel ou do café, vá às definições e mande o seu dispositivo “Esquecer esta rede”.

- Procurar o Cadeado (HTTPS).

- Seja paranoico com isto. Se aceder ao seu e-mail ou banco e o cadeado

https://não estiver lá, ou se o browser der um aviso de certificado, feche o separador imediatamente.

- Seja paranoico com isto. Se aceder ao seu e-mail ou banco e o cadeado

- Não fazer nada sensível.

- A regra mais simples: O café não é o sítio para aceder ao seu banco, consultar o seu portfólio de ações ou fazer compras online. Espere até chegar a uma rede de confiança (a sua casa ou os seus dados móveis 4G/5G, que são muito mais seguros).

Conclusão

A segurança Wi-Fi não é um estado que se atinge; é um processo contínuo de vigilância. A conveniência de estar sempre ligado raramente anda de mãos dadas com a segurança robusta.

As tecnologias como o WPA3 e o Wi-Fi 7 estão a fazer um trabalho incrível para tornar a segurança a norma, mas a tecnologia não o pode proteger de uma má decisão.

No final do dia, a falha de segurança mais comum não está no router ou na criptografia. Está na cadeira, em frente ao ecrã. O utilizador é, e sempre será, a primeira e última linha de defesa.